Technische Perspektive

Die International Data Spaces (Association) IDS(A) hat sich das Ziel gesetzt, einen Standard für einen vertrauenswürdigen und selbstbestimmten Austausch von Daten zu etabilieren [1]. Es ist vollständig konform zum Gaia-X Trustframework durch die Implementierung von Selbstbeschreibungen und den Notarisation Services.

Entstanden ist das Reference Architecture Model, akutell in der vierten Version, bestehend aus 6 miteinander interagierenden Bausteinen.

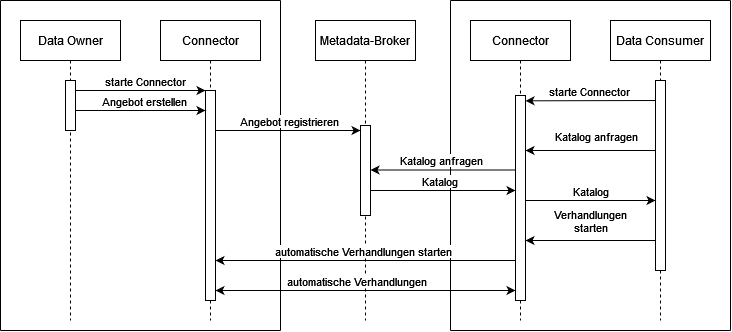

Das Schaubild zeigt einen Datenaustausch zwischen einem Data Owner und einem Data User unter Nutzung der Bausteine des RAM.

Die Komponenten

Datenanalyse zum Download

Der App Store

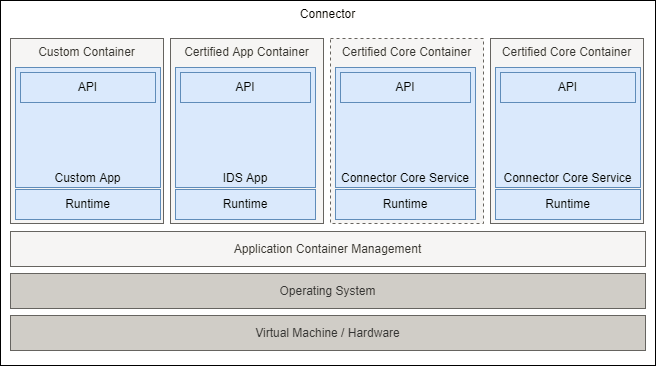

Hier werden Apps zum Download in den Connector angeboten. Der App-Store unterstützt dabei den Installations- und Deinstallations-Prozess. Die Apps selbst können in drei Kategorien eingeteilt werden (siehe rechts).

Die Apps können hintereinander in einen Datenstrom gehängt, und somit beliebig kombiniert werden.

Je nach Typ und Funktionallität der App muss sie vor der Veröffentlichung im App Store geprüft und zertifiziert werden. Wer eine eigene Anwendung entwickeln möchte, ohne sie im App Store zu veröffentlichen, kann das in Form einer “Custom App” ebenfalls tun. [4]

Data Apps verarbeiten Daten, oder werten sie aus. Das beinhaltet alles vom Umformatieren der Daten, über eine explorative Datenanalyse, bis hin zum Training eines Neuronalen Netzes zur Erkennung von Anomalien oder zur Vorhersage zukünftiger Daten.

Adapter Apps helfen bestehende Datenhaltungs-Systeme an den Datenraum anzubinden, die vom Connector standardmäßig nicht unterstützt werden. Mit einer passenden Adapter App kann jede beliebige Datenquelle verbunden werden.

Control Apps ermöglichen die Nutzung/Steuerung eines Connectors aus anderen Anwendungen heraus. Wenn Ihre Firma also bereits über eine Shopfloor-Management Applikation verfügt, kann diese mit einem Connector verbunden, und die Datenraum-Interaktionen aus der Anwendung heraus gesteuert werden.

Sicherheit im RAM

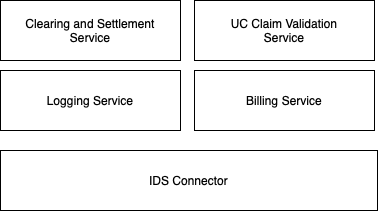

Abgesehen von der Identifizierung der Teilnehmer durch die Beglaubigung ihrer Selbstbeschreibungen von den Trust Anchors, ist der Connector als zentrale Komponente der Architektur verantwortlich für die Sicherheit der Daten.

Dabei wird unterschieden zwischen Usage- und Access-Control: Access-Control kontrolliert den Zugang zu den Daten. Für eine freie und präzise Definition der Nutzungsbedingungen ist darüber hinaus die Kontrolle der tatsächlichen Nutzung der Daten (Usage Control) unabdingbar.

Dazu wird jeder Datenstrom in jedem Connector vom sogenannten Policy Enforcement Point (PEP) unterbrochen, und eine Überprüfung der Richtigkeit dieser Aktivität veranlassen. Nur wenn die Aktivität mit den für die Daten festgelegten Nutzungsbedingungen übereinstimmt, können die Daten verarbeitet oder übertragen werden. [2]

Connector-Implementierungen werden von der IDSA zertifiziert, und die Integrität jeder Installation eines solchen Connectors mit einem Hash-Wert überprüft, sodass niemand den PEP in seiner lokalen Installation des Conncetors manipulieren, und die Daten entgegen ihrer Bestimmungen benutzen kann.

Selbiges gilt für Apps: auch sie müssen vor dem Verkauf durch den App Store vom Clearing House überprüft und zertifiziert werden, sodass der Käufer genau weiß, wie die App die Daten verwendet, und dass sie nicht nach draußen gelangen können.

Weitere Informationen

Die unbestritten beste Quelle zum RAM ist die Dokumentation des RAM selbst.

Die Selbstbeschreibungen und Teile der Funktionen des Identity Providers werden im Trustframework definiert.

Wem weniger nach lesen zumute ist, der findet auch auf  YouTube einige gute Erklärungen, zum Beispiel:

YouTube einige gute Erklärungen, zum Beispiel:

IDS Techtalk: the IDS Reference Architecture Model - the standard for sovereign data sharing hier

Webinar über Data Usage Control des Frauenhofer IESE hier

Quellen

International Data Spaces - fact sheet und Kernaussagen, 2019 (Englisch): hier

International Data Spaces - Position Paper: Usage Control in the International Data Spaces, 2021, (Englisch): hier

IDS-RAM, Version 4.0: Layers of the Reference Architecture Model → System Layer → Metadata Broker (Englisch): hier

IDS-RAM, Version 4.0: Layers of the Reference Architecture Model → System Layer → App Store und App Ecosystem (Englisch): hier

IDS-RAM, Version 4.0: Layers of the Reference Architecture Model → System Layer → Vocabulary Hub (Englisch): hier

IDS-RAM, Version 4.0: Layers of the Reference Architecture Model → System Layer → Identity Provider (Englisch): hier

Quellen der Bilder 1, 2 und 4 ebenfalls IDS-RAM, Version 4.0.